3 min read

10 errores de seguridad en AWS y cómo evitarlos con un SOC 24/7

Evelin Raigosa

:

Updated on diciembre 2, 2025

Evelin Raigosa

:

Updated on diciembre 2, 2025

Introducción |

La nube de AWS ofrece escalabilidad, velocidad y capacidad casi ilimitada, pero también implica un riesgo: cualquier mala configuración puede exponerte a ataques, brechas de datos o facturas inesperadas. Y en la mayoría de los incidentes, el problema no es AWS… sino errores de configuración.

En este blog exploramos los 10 errores de seguridad más comunes en AWS, por qué ocurren y cómo un SOC especializado puede evitarlos 24/7.

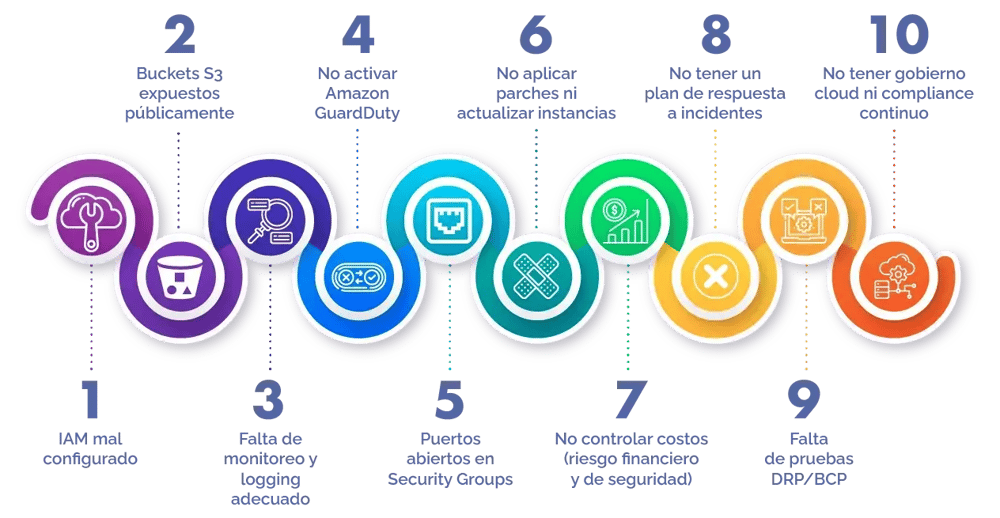

Diagrama de los 10 errores más comunes en AWS

A continuación se detallan los errores más comunes en la operación de AWS, junto con sus características, causas y las mejores prácticas para evitarlos. Este análisis te permitirá identificar riesgos frecuentes, fortalecer tu arquitectura y mejorar la seguridad, eficiencia y continuidad de tus cargas en la nube. Si tu organización busca operar AWS de forma más controlada y sin interrupciones, este contenido te dará una guía sólida para lograrlo.

Error #1: IAM mal configurado

IAM es el corazón de la seguridad en AWS… y también el origen del 70% de las brechas.

| Errores comunes |

|

|

|

Riesgos |

|

|

|

Cómo lo evita un SOC |

|

|

Error #2: Buckets S3 expuestos públicamente

Uno de los errores más famosos (y costosos) en AWS: datos sensibles abiertos a Internet.

| Errores comunes |

|

|

|

Riesgos |

|

|

|

Cómo lo evita un SOC |

|

|

Error #3: Falta de monitoreo y logging adecuado

Sin logs, no hay seguridad. Y sin monitoreo, no hay detección.

| Problemas frecuentes |

|

|

|

Riesgos |

|

|

|

Cómo lo evita un SOC |

|

|

Error #4: No activar Amazon GuardDuty

GuardDuty es un IDS/IPS basado en IA para AWS. Dejarlo apagado es como manejar sin frenos.

![]()

|

Señales detectadas por GuardDuty |

|

|

|

Cómo lo evita un SOC |

|

|

Error #5: Puertos abiertos en Security Groups

Muy común en equipos DevOps apresurados.

| Errores frecuentes |

|

|

|

Riesgos |

|

|

|

Cómo lo evita un SOC |

|

|

Error #6: No aplicar parches ni actualizar instancias

Servidores sin parches = puertas abiertas.

| Causas |

|

|

|

Riesgos |

|

|

|

Cómo lo evita un SOC |

|

|

Error #7: No controlar costos (riesgo financiero y de seguridad)

Aunque no lo parezca, una mala configuración de costos también es un problema de seguridad.

| Ejemplos |

|

|

|

Riesgos |

|

|

|

Cómo lo evita un SOC |

|

|

Error #8: No tener un plan de respuesta a incidentes

Muchas empresas creen que “no les va a pasar”… hasta que pasa.

| Problemas típicos |

|

|

|

Cómo lo evita un SOC |

|

|

Error #9: Falta de pruebas DRP/BCP

¿Puedes recuperar tu AWS si ocurre un desastre? La mayoría no.

| Riesgos |

|

|

|

Cómo lo evita un SOC |

|

|

Error #10: No tener gobierno cloud ni compliance continuo

Sin gobierno no hay control, y sin control no hay seguridad.

| Riesgos |

|

|

|

Cómo lo evita un SOC |

|

|

Conclusión |

La mayoría de los errores en AWS no son fallas de tecnología, sino falta de operación, monitoreo y gobierno. Un SOC especializado en AWS elimina estos riesgos con:

![]() monitoreo 24/7

monitoreo 24/7![]() hardening constante

hardening constante![]() gestión de vulnerabilidades

gestión de vulnerabilidades![]() respuesta inmediata

respuesta inmediata![]() gobierno y compliance

gobierno y compliance

![]() optimización de costos

optimización de costos

¡Lleva tu seguridad AWS al siguiente nivel!

Contáctanos

Correo: contacto@casystem.com.mx

Telefono: 55 2454 3462 / 01800 087 1626

Whats: +52 55 3890 3667

Comunidad: https://chat.whatsapp.com/KG8C2dsELlSDp13npf0Kcq?mode=ems_copy_t

Pagina web: https://casystem.com.mx/

Los 10 errores que más dinero cuestan en el licenciamiento Microsoft (y cómo evitarlos)

Introducción: el licenciamiento Microsoft como riesgo financiero oculto