Introducción |

Hoy, las empresas dependen de AWS para operar sistemas críticos: aplicaciones de negocio, bases de datos, APIs, comercio electrónico, analítica y cargas que no pueden fallar. Pero la nube también trajo un nuevo desafío:

La seguridad, el monitoreo y la operación ahora ocurren en tiempo real. No basta con infraestructura. Hace falta un equipo especializado funcionando 24/7.

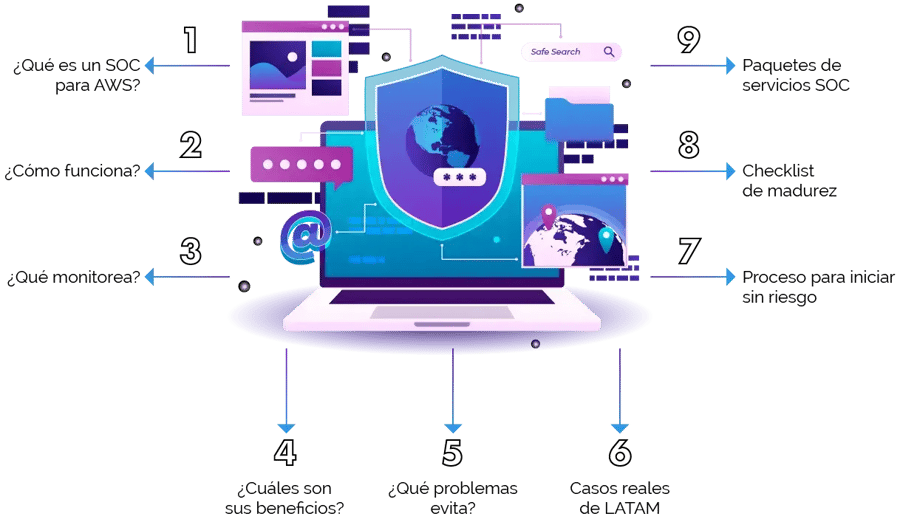

Aquí nace el rol del SOC especializado en AWS, una evolución necesaria para asegurar entornos dinámicos, complejos y expuestos a riesgos crecientes. En esta guía encontrarás la explicación más completa, práctica y técnica del mercado hispano sobre:

Esta guía está diseñada para CIOs, CISOs, CTOs, DevOps, líderes cloud y profesionales de seguridad que buscan operar AWS con continuidad, seguridad y control total.

Qué es un SOC para AWS y por qué hoy es indispensable

|

Un Security Operations Center (SOC) es un equipo especializado encargado de monitorear, analizar, responder y mejorar la seguridad de una organización en tiempo real. Un SOC tradicional monitorea redes, servidores, firewalls, endpoints y aplicaciones. Pero en AWS esto ya no es suficiente.

|

Un SOC para AWS es diferente porque: |

|

|

|

|

|

|

|

|

|

|

|

|

|

Un SOC especializado en AWS no solo monitorea logs: |

|

|

|

|

|

|

|

|

|

|

|

|

¿Por qué hoy es indispensable?

Las empresas se enfrentan a:

Incremento de ataques dirigidos

Phishing + compromisos de IAM

Ransomware y malware en contenedores

Configuraciones erróneas (root cause #1 en cloud)

Falta de personal capacitado

Exigencias de cumplimiento

70% de las brechas en cloud ocurren por configuraciones erróneas, no por fallas de AWS.

Un SOC evita justamente eso: errores, omisiones, fallas y amenazas en tiempo real.

Retos actuales de operación en AWS (complejidad, incidentes, skills gap) |

AWS es poderosa, pero también compleja. No solo hablamos de sus más de 200 servicios activos; cada uno incluye decenas o cientos de configuraciones, permisos, integraciones y dependencias que pueden convertirse en un punto de falla si no se gestionan correctamente. A esto se suma una arquitectura en constante evolución, donde las mejores prácticas cambian mes a mes, y donde una sola mala decisión —una política mal aplicada, un bucket mal configurado, un rol demasiado permisivo o un recurso expuesto sin intención— puede abrir la puerta a ataques, pérdida de datos o costos descontrolados.

En otras palabras: AWS te da todo el poder… pero también toda la responsabilidad. Sin una estrategia clara de seguridad, monitoreo y gobierno, la nube puede volverse más un riesgo que un beneficio.

|

Complejidad de servicios IAM, VPC, EC2, RDS, S3, Lambda, EKS, WAF, KMS… un ecosistema enorme que crece cada mes. |

|

Incremento de incidentes y amenazas Ataques a credenciales, exposición pública de datos, explotación de vulnerabilidades en contenedores, etc. |

|

Skills gap (carencia de talento) Las empresas no cuentan con especialistas de AWS disponibles 24/7. |

|

Operación 24/7 real Los incidentes no ocurren solo en horario laboral. |

|

Cumplimiento normativo exigente ISO 27001, PCI, SOC2, GDPR, regulaciones financieras y sectoriales. |

|

Falta de gobierno cloud Muchos equipos crean recursos sin política ni control. |

|

Costos descontrolados Un mal diseño puede generar facturas hasta 10 veces mayores. |

|

Falta de visibilidad total Sin monitoreo centralizado, cualquier amenaza pasa desapercibida. |

El modelo de seguridad compartida y las brechas comunes

|

En AWS, la seguridad es un esfuerzo conjunto: Amazon protege la infraestructura; el cliente debe proteger su configuración, accesos y datos. Y es justamente en esa zona de responsabilidad del cliente donde el SOC detecta la mayoría de brechas: permisos abiertos, identidades sin control, servicios mal configurados y falta de monitoreo continuo. AWS opera bajo el principio de:

AWS protege la nube. Tú proteges lo que pones dentro

|

AWS protege |

|

|

|

El cliente debe proteger |

|

|

|

Brechas más comunes: |

|

|

Un SOC especializado cierra estas brechas proactivamente.

Cómo funciona un SOC 24/7 especializado en AWS |

Un SOC moderno no solo monitorea: integra tecnología, procesos y expertos para anticipar amenazas y responder en tiempo real. Es la unión entre automatización, visibilidad profunda y análisis humano que permite detectar lo que otros pasan por alto y actuar antes de que el negocio se detenga:

Sistemas automáticos de detección

Analistas humanos certificados

Playbooks de respuesta a incidentes

Monitoreo continuo

Herramientas de automatización

Inteligencia de amenazas

Flujo Operacional

| Monitoreo |

Recopilación continua de logs y métricas:

|

|

|

Detección |

Análisis de patrones anómalos:

|

|

|

Alertamiento |

Reglas basadas en comportamiento + machine learning. |

|

|

Respuesta a incidentes |

Reducción de superficie de ataque:

|

|

|

Reportes y evidencias |

Informes para auditoría, compliance y gerencia. |

|

|

Mejora continua |

Cada incidente genera ajustes, controles y políticas. |

|

Comparativa: operación interna VS operación delegada con SOC |

Operar la seguridad de AWS de forma interna implica altos costos, talento difícil de retener y una carga operativa que crece todos los días. En cambio, delegar la operación a un SOC especializado permite contar con monitoreo 24/7, respuesta inmediata y expertos dedicados sin incrementar la estructura interna.

La diferencia es simple: con operación interna reaccionas; con un SOC delegas, aceleras y proteges mejor.

Conclusión |

AWS impulsa la innovación, pero solo un monitoreo continuo y una operación realmente madura garantizan estabilidad y seguridad. Un SOC especializado no solo protege tu infraestructura: impulsa tu crecimiento, tu confianza y tu capacidad para evolucionar sin límites.

Si deseas una asesoría personalizada:

¡Contáctanos!

Correo: contacto@casystem.com.mx

Telefono: 55 2454 3462 / 01800 087 1626

Whats: +52 55 3890 3667

Comunidad: https://chat.whatsapp.com/KG8C2dsELlSDp13npf0Kcq?mode=ems_copy_t

Pagina web: https://casystem.com.mx/

Beneficios de Tercerizar el Soporte Técnico en tu Empresa

Beneficios de Tercerizar el Soporte Técnico en tu Empresa Imagina esto: es lunes por la mañana, enciendes tu computadora con una taza de café en la...

Seguridad en el Ciclo de Desarrollo con Licenciamiento de Microsoft

Introducción: “Corregir vulnerabilidades en el código fuente antes de que aplicaciones se publiquen.” Contexto Una empresa de desarrollo de...