OpenTICs sector Gobierno

Optimiza la Gestión Gubernamental con Nuestras Soluciones

Integradas, aprovecha el poder de nuestra solución para una

administración eficiente y transparente.

![]()

OpenTics la plataforma All in One, la plataforma del futuro que integra los procesos de manera transparente.

OpenTICs

En la última década, el software de código abierto ha empezado a abrirse paso. Todo tipo de empresas y gobierno en México empiezan a ver los beneficios de esta forma de TI. Las comunidades de código abierto están creciendo, y con ellas las posibilidades de este tipo de sistemas por lo que hoy en C&A system hemos implementado una Plataforma que te ayudará a tener un mayor control de tu operacion.

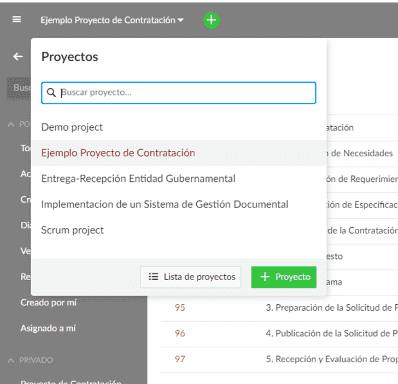

Gestion de proyectos y programas de contratación

Un proyecto de contratación se refiere a un conjunto estructurado de actividades y procesos destinados a adquirir bienes, servicios o trabajos a través de un proceso formal de licitación y adjudicación. Estos proyectos son esenciales para asegurar que una organización obtenga los recursos necesarios de manera eficiente, efectiva y conforme a las regulaciones aplicables.

Un proyecto de contratación se refiere a un conjunto estructurado de actividades y procesos destinados a adquirir bienes, servicios o trabajos a través de un proceso formal de licitación y adjudicación. Estos proyectos son esenciales para asegurar que una organización obtenga los recursos necesarios de manera eficiente, efectiva y conforme a las regulaciones aplicables.

Gestión de mesa de servicio incidencias y solicitudes

Un incidente se refiere a cualquier evento que no es parte de la operación normal de un servicio y causa una interrupción o reducción en la calidad del servicio.

Una solicitud se refiere a una petición realizada por el usuario para obtener ayuda, información o algún servicio.

Gestión de Activos TIC's

CMDB es una herramienta poderosa que permite gestionar y mantener un inventario detallado de todos los activos de TI.

(OCS) permite a los Administradores de TI gestionar el inventario de sus activos de TI. OCS-NG recopila información sobre el hardware y software de equipos que hay en la red.

Gestión de control de cambios y problemas

Proceso mediante el cual se gestionan y supervisan los cambios realizados en la infraestructura de una organización.

Problemas son cuestiones subyacentes que causan uno o más incidentes.

Gestión de incidencias de desarrollo

Mantis - Bug Tracker

Esta aplicación permite la creación de diversas cuentas de usuario desde las cuales se puede informar de los bugs detectados. Con Mantis se puede dividir un proyecto en varias categorías, lo cual permite hacer un seguimiento más exacto de éste. El flujo de trabajo también se puede configurar desde la propia herramienta, de forma que puede definirse quién puede causar problemas, quién puede analizarlos y quién puede atenderlos.

Tableros de control ejecutivo, táctico, operativo

Métricas KPI (Key Performance Indicators) son herramientas esenciales para medir y evaluar el desempeño del soporte técnico y la gestión de servicios de TI.

Gestión de gobierno TIC-COBIT

COBIT

COBIT 2019 (Control Objectives for Information and Related Technology) es un marco de gobierno y gestión para la información y la tecnología empresarial. En las empresas de gobierno de México, la implementación de COBIT 2019 puede ofrecer varios beneficios significativos:

1. Mejora en la Gobernanza y la Gestión de TI:

- Establece un marco claro para la gobernanza y gestión de TI, alineando las estrategias de TI con los objetivos del gobierno.

- Facilita la toma de decisiones estratégicas basadas en datos y procesos bien definidos.

2. Optimización de Recursos:

- Ayuda a maximizar el uso de recursos tecnológicos y humanos, garantizando que se asignen adecuadamente según las prioridades del gobierno.

- Promueve la eficiencia operativa y la reducción de costos a través de una gestión más eficaz de los recursos.

3. Alineación con los Objetivos y Estrategias del Gobierno:

- Garantiza que las iniciativas de TI estén alineadas con los objetivos estratégicos y las políticas públicas.

- Facilita la implementación de proyectos de TI que apoyen directamente las prioridades y metas del gobierno.

4. Mejora en la Seguridad y Cumplimiento:

- Fortalece la seguridad de la información y la protección de datos, esenciales para la confianza pública y la integridad de los servicios gubernamentales.

- Ayuda a cumplir con las regulaciones y normativas locales e internacionales, minimizando riesgos legales y de reputación.

5. Gestión de Riesgos:

- Proporciona un marco para identificar, evaluar y mitigar riesgos relacionados con la tecnología de la información.

- Contribuye a la preparación y respuesta ante incidentes de seguridad, reduciendo el impacto de posibles amenazas.

6. Transparencia y Rendición de Cuentas:

- Facilita la creación de informes y métricas de desempeño, promoviendo la transparencia en la gestión de TI.

- Mejora la rendición de cuentas al proporcionar una base sólida para auditar y evaluar el desempeño de TI.

Gestión de despliegues e integraciones continuas

Jenkins

Jenkins es una herramienta de integración continua (CI) de código abierto que se utiliza para automatizar diversas etapas del ciclo de vida del desarrollo de software estas son unas de sus principales funciones:

- Compilación y Pruebas: Jenkins permite compilar y probar proyectos de software de manera continua

- Despliegue Automático: Puedes configurar Jenkins para desplegar automáticamente tu código en entornos de prueba o producción.

- Generación de Informes: Proporciona informes detallados sobre el estado del proyecto, la cobertura de pruebas y las métricas de calidad del código.

Gestión de versiones de Software Git Implemetado en Gitlab

GitLab

GitLab es una plataforma completa de DevOps que permite gestionar todo el ciclo de vida del desarrollo de software.

Control de versiones: GitLab permite rastrear cada cambio en el código, asegurando que todas las modificaciones sean documentadas y reversibles.

Gestión de proyectos: Funciona como un repositorio para la gestión de proyectos, facilitando la colaboración entre equipos.

Integración continua y entrega continua (CI/CD): Automatiza la integración y el despliegue del código, lo que ayuda a detectar errores rápidamente y a lanzar nuevas versiones de manera eficiente.

Seguridad del código: Ofrece herramientas para analizar y asegurar la calidad del código, incluyendo escaneos de seguridad y revisiones de código.

Documentación y registro: Permite mantener una documentación detallada y un registro de todas las actividades del proyecto.

Monitoreo de servidores y aplicaciones

ZABBIX

Monitoreo de redes: Zabbix puede rastrear el estado de dispositivos de red, como routers, switches y servidores.

Monitoreo de servidores y aplicaciones: Supervisa la salud y el rendimiento de servidores, máquinas virtuales y aplicaciones

Alertas y notificaciones: Configura alertas basadas en eventos específicos para recibir notificaciones por correo electrónico, SMS o a través de otros canales cuando se detecten problemas

Visualización de Datos: Ofrece gráficos, mapas y paneles de control personalizables para visualizar el estado de la infraestructura de TI.

Informes y Análisis: Genera informes detallados sobre el rendimiento y la disponibilidad de los sistemas monitoreados, ayudando en la planificación de capacidad y la toma de decisiones.

Mejores prácticas de seguridad en el desarrollo de aplicaciones

OWASP

Concienciación y educación: OWASP promueve la concienciación sobre la seguridad en aplicaciones

Mejores prácticas de seguridad: Proporciona guías y herramientas para implementar las mejores prácticas de seguridad en el desarrollo de aplicaciones.

OWASP Top 10: Publica una lista de las 10 vulnerabilidades de seguridad web más críticas, ayudando a las organizaciones a priorizar sus esfuerzos de seguridad

Herramientas y recursos: Ofrece una variedad de herramientas y recursos gratuitos, como guías de pruebas de seguridad y hojas informativas sobre diversos temas de seguridad.

Gestión de identidades

KEYCLOAK

Keycloak es una solución de gestión de acceso e identidad (IAM) de código abierto que ofrece varias funcionalidades importantes para aplicaciones y servicios

Inicio de Sesión Único (SSO): Permite a los usuarios iniciar sesión una sola vez y acceder a múltiples aplicaciones sin necesidad de autenticarse nuevamente.

Gestión de identidades: Administra las identidades de los usuarios, incluyendo la creación, actualización y eliminación de cuentas

Autenticación y Autorización: Soporta protocolos estándar como OpenID Connect, OAuth2 y SAML para autenticar y autorizar usuarios de manera segura

Integración con proveedores externos: Se puede integrar con otros proveedores de identidad y bases de datos de usuarios, como LDAP2

Seguridad y cumplimiento: Facilita la implementación de políticas de seguridad y cumplimiento, asegurando que solo los usuarios autorizados tengan acceso a los recursos.

| Mayor información... | Demostración... |

|---|---|

Requieres mayor información sobre la solución, estamos para ayudarte y eficientar tus procesos. |